- Home

- Sicurezza web

- Cosa sono le Combo list da dov ...

Ultimo aggiornamento 13/06/2024 by buio2005

Combo list cosa sono ?

Le combo list sono raccolte di credenziali (spesso sotto forma di combinazioni di username e password) ottenute da vari data breach. Queste liste vengono compilate aggregando dati rubati da diverse violazioni di sicurezza, rendendo possibile per gli hacker accedere a molteplici account utilizzandone le credenziali.

Cosa è un Data Breach?

Un data breach è una violazione della sicurezza in cui dati sensibili, protetti o riservati vengono visualizzati, rubati o utilizzati da un individuo o da un gruppo non autorizzato. Generalmente avviene tramite attacchi informatici, phishing, installazione di malware o altre tecniche di intrusione come i falsi allarmi o minacce di chiusura account social a causa di non specificate violazioni dove sono richiesti dati in compilazione al fine di evitarne il procedere.

Le conseguenze di un data breach possono essere gravi, compromissione totale della Privacy, danni economici se e quando le stesse sono utilizzate per accessi a home-banking o siti di gestione di carte di credito o carte prepagate, oltre a danni gravi in termini reputazionali per le vittime, nei casi di accesso agli account Social.

Come avviene (generalmente) la distibuzione delle Combo list?

- Raccolta: Gli hacker ottengono dati da vari data breach e creano le liste .

- Pulizia e Organizzazione: I dati e le liste vengono filtrati per rimuovere duplicati e per categorizzare le credenziali in base a piattaforme, servizi specifici, siti, Forum, etcc.

- Verifica: Le combo list vengono verificate per garantire che le credenziali siano ancora valide. Una volta create si controllano le Combo ovvero se a quella mail corrisnde ancora quella password o se al login di quel sito o Fprum o Servizio corrispondono ancora user e password ..e così via.

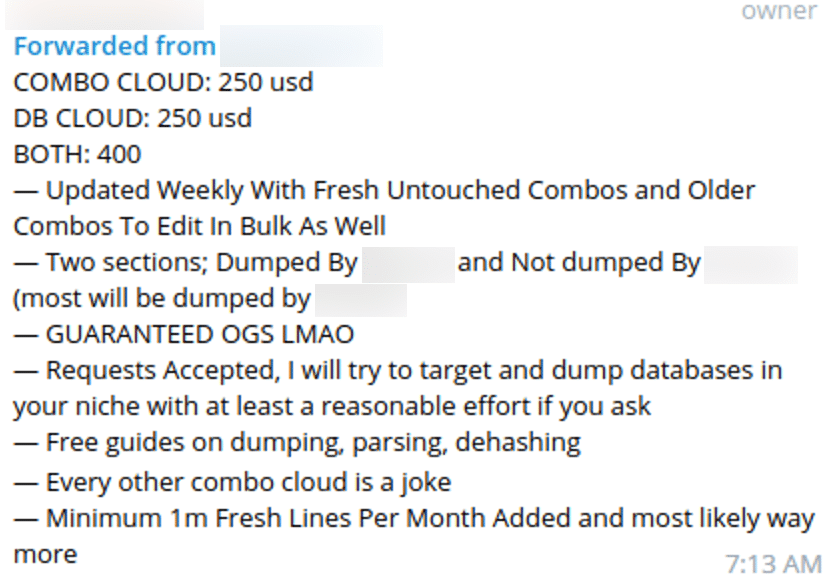

- Distribuzione: Le liste vengono poi condivise, vendute o scambiate su forum di hacker, darknet o altri canali occulti.

Canali di Vendita Occulti

Le combo list vengono vendute o condivise principalmente su:

- Darknet: Utilizzando Tor o altre reti anonime, gli hacker creano mercati online dove vendono dati rubati.

- Forum di Hacker: Forum specializzati dove gli utenti scambiano informazioni e strumenti per hacking.

- Gruppi Telegram: Recentemente, Telegram è diventato un canale popolare per la distribuzione di combo list. I gruppi Telegram, grazie alla loro crittografia end-to-end e alla facilità di accesso, sono utilizzati per condividere rapidamente grandi quantità di dati.

Come questo Gruppo Telegram dove le Combo list vengono vendute

https://t.me/DB_MARKEETSStrumenti per Verificare se Sei Vittima di un Data Breach

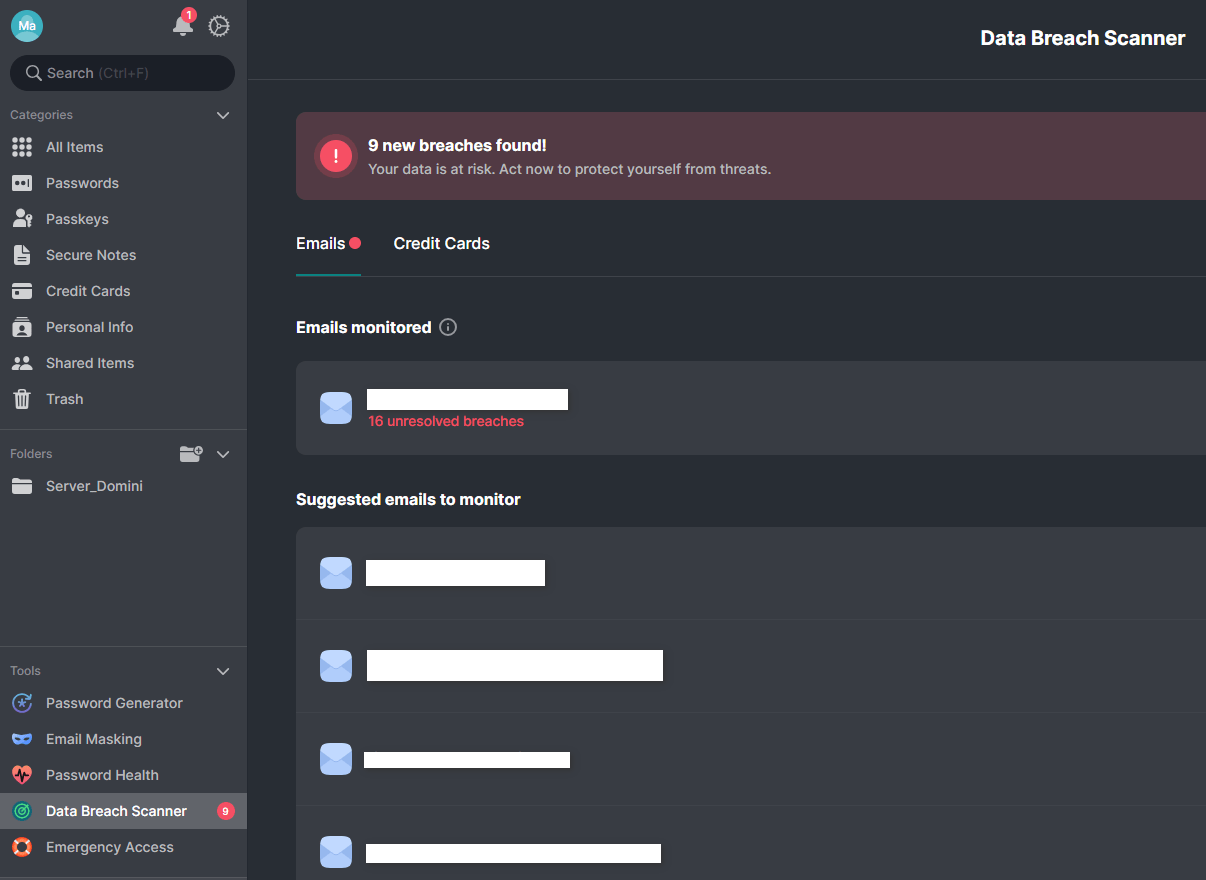

Esistono diversi strumenti online, gratuiti o semi-gratuiti, che consentono di verificare se la tua email o il tuo username sono stati coinvolti in un data breach:

- Have I been Pwned?: Questo è uno dei servizi più popolari. Basta inserire il proprio indirizzo email o username per verificare se è stato compromesso. Have I been Pwned è totalmente gratuito e funziona dal 2013 gestito da un esperto di IT e sviluppatore software, elaboratore di reti con un passato come Direttore Regionale di Microsoft. Offre il serivzio tramite iscrizione di fornire avviso direttamente in email in caso di ulteriore o nuovo data breach

- Sito web: haveibeenpwned.com

- Firefox Monitor: Offre un servizio simile a Have I Been Pwned, integrato con il browser Firefox. Anche Firefox Monitor è gratuito ed offre il serivzio tramite iscrizione di fornire avviso direttamente in email in caso di ulteriore o nuovo data breach.

- Sito web: monitor.firefox.com

- DeHashed: Un motore di ricerca per informazioni violate, che permette di cercare per email, username, numero di telefono e altro. Il servizio è gratuito (previa registrazione) per la ricerca di email, username, IP, nome proprio, Indirizzo, telefono, VIN, o monitoraggio del sito. Il controllo dei risultati ed altri e più profondi strumenti sono inseriti nei piani a pagamento.

- Sito web: dehashed.com

- Hacked-Emails: Permette di verificare se la propria email è stata coinvolta in un data breach.

- Sito web: hacked-emails.com (diventato constella.ai) E’ un servizio a pagamento dove l’AI ha un ruolo fondamentale nela ricerca e nella gestione degli eventuali data breach. Supporta ed offre soluzioni di rimozione dati personali non solo relazionati al data breach eventualmente scoperto.

La frequenza e la sofisticazione dei data breach rappresentano una seria minaccia per la sicurezza informatica. Le combo list sono un prodotto diretto di queste violazioni e la loro diffusione su canali più o meno “occulti” o come i gruppi Telegram, aumenta il rischio di attacchi informatici dando la possibilità ai malintenziznati di consultare un vero e proprio elenco con i dati di accesso in bella mostra. È cruciale monitorare regolarmente la sicurezza delle proprie credenziali utilizzando gli strumenti online disponibili e adottare pratiche di sicurezza come l’uso di password uniche e l’autenticazione a due fattori.

Ti piace TivuStream? Ti è utile? Desideri sostenere TivuStream e partecipare un poco al mantenimento? ..ti va di offrirci un caffè? !!

L’autenticazione a due fattori detta anche 2FA è di tutte le risorse gratuite il primo passo realmente efficace nel proteggere un accesso con inserimento di dati sensibili. Ad oggi la 2FA è proposta da quasi la totalità di Servizi, piattaforme e siti con contenuto sensibile ed è buona norma attivarla in fase di registrazione o dal proprio pannello utente.

Come Funziona l’autenticazione a due fattori

- Inserimento della Password: Dopo aver inserito il tuo username e password su un sito o un’app, viene richiesto un secondo livello di verifica.

- Generazione del codice: Un codice di verifica temporaneo viene generato. Questo codice può essere inviato via SMS, email, o generato da un’app di autenticazione*.

- Inserimento del codice: L’utente inserisce il codice nel sito o nell’app per completare l’autenticazione.

- Accesso concesso: Se il codice è corretto, l’utente viene autenticato e può accedere al proprio account.

*Esistono varie App di generazione codice tra le più utilizzate:

- Google Authenticator

- Descrizione: Una delle app più utilizzate per la 2FA. Genera codici di verifica a tempo che possono essere utilizzati per molteplici servizi online.

- Disponibilità: iOS, Android

- Google Authenticator

- Authy

- Descrizione: Offre funzionalità simili a Google Authenticator ma con ulteriori vantaggi come backup crittografati e sincronizzazione su più dispositivi.

- Disponibilità: iOS, Android, Desktop

- Authy

- Microsoft Authenticator

- Descrizione: Un’app di autenticazione sviluppata da Microsoft che offre la generazione di codici per 2FA e la gestione sicura delle password.

- Disponibilità: iOS, Android

- Microsoft Authenticator

- Duo Mobile

- Descrizione: Utilizzato da molte organizzazioni, Duo Mobile offre codici di verifica e notifiche push per l’autenticazione a due fattori.

- Disponibilità: iOS, Android

- Duo Mobile

Come creare Password sicure

Ci sono alcuni tool online gratuiti dove è possibile creare password sicure e complesse per aumentare la sicurezza tra cui :

*NordPass nella sua versione a sottoscrizione include lo strumento di monitoraggio automatico di Data Breach di tutte le password ed i dati inseriti e custoditi in NordPass con istruzioni e guida su come risolvere eventuali esposizioni trovate.

Se vuoi ulteriori informazioni su NordPass e come funziona ne ho scritto QUI

Visto: 4